Ground

Hoy traemos un malware bastante destructivo, que ya tiene sus años de andar por la red. Su nombre... tiene tantos que sería imposible mencionarlos todos.

Desafortunadamente las bases de datos de antivirus nunca se ponen de acuerdo y no existe una unificación de criterios para la identificación de un malware y todo el mundo hace lo que le da la gana, por tanto lo llamaremos Ground.

Este espécimen, una vez dentro del equipo, se replica sobre cualquier ejecutable modificando el .exe y reemplazándolo por uno falso (522 KB) para así garantizar su propagación (vea Reporte Virustotal). Se aloja en las siguientes rutas:

Este espécimen, una vez dentro del equipo, se replica sobre cualquier ejecutable modificando el .exe y reemplazándolo por uno falso (522 KB) para así garantizar su propagación (vea Reporte Virustotal). Se aloja en las siguientes rutas:

%AppData%\Ground.exe %AppData%\Microsoft\Windows\Start Menu\Programs\Startup\Ground.lnk

Por tanto, lo primero que debemos hacer para eliminarlo es iniciar en "Modo Seguro", abrimos el administrador de tareas y cerramos el proceso Ground.exe *32 (si está abierto) y cualquier otro programa que esté abierto (incluso infecta programas asociados a drivers) y eliminamos el archivo y el enlace manualmente.

| Virus Ground, Aka: Win32/Delf.NRJ worm (ESET) W32/Renamer-K (Sophos) Virus.Win32.Renamer.j (Kaspersky), Virus:Win32/Grenam.A (Windows Defender) |

También hay que eliminar el contenido de los directorios temporales de Windows con los siguientes comandos (o con un batch script):

del /f/q/s %TEMP%\* (o del /f/q/s %TMP%\*) del /f/q/s %WINDIR%\Temp\*Afortunadamente este malware no elimina el ejecutable original, sino que lo oculta y lo renombra, agregándole una letra "g" al comienzo (Pero de igual manera altera todos los ejecutables de Windows impidiendo muchas veces si ejecución).

| Virus/Win32.Renamer (Ground): Ejecutable Falso (522k) y Verdadero (atributos bloqueados: oculto y solo lectura) |

| 360 total security detectando Ground y restableciendo atributos del ejecutable original |

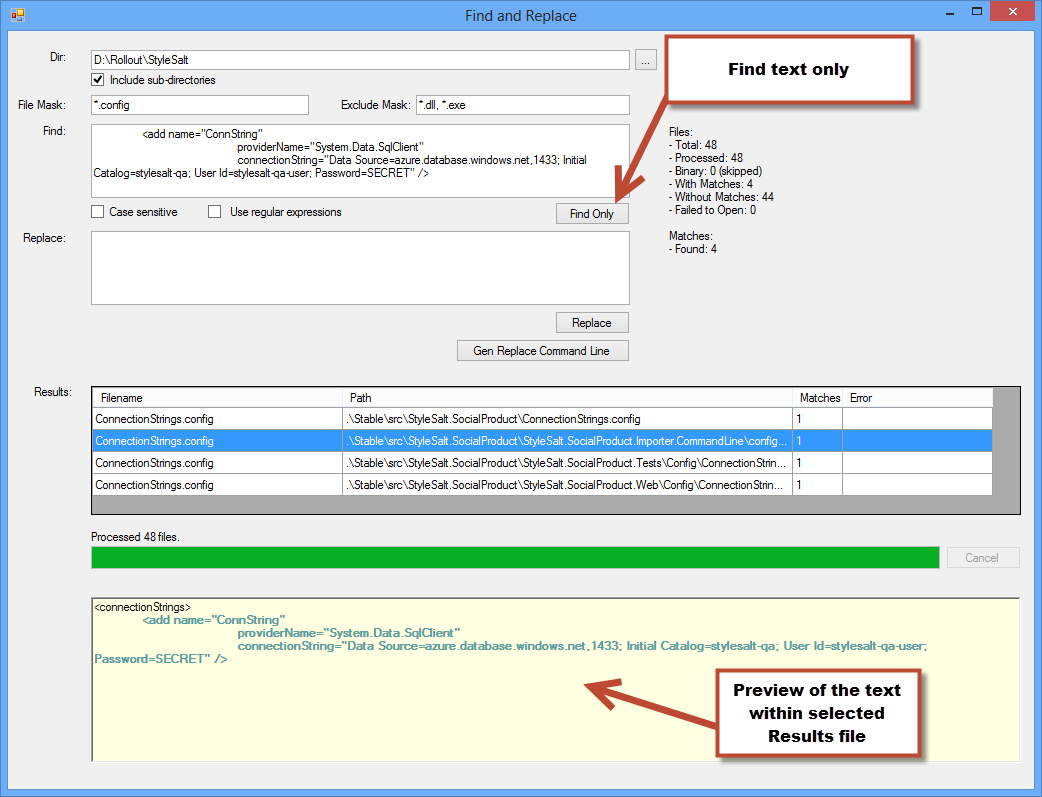

La herramienta FNR puede hacer la búsqueda recursiva en su disco duro y encontrar los ejecutables afectados (ejemplo: gBar.exe (verdadero) y reemplazarlo por el falso Bar.exe).

| FNR (Find And Replace Tool) on Github: Parámetro de búsqueda: g*.exe |

Otra manera un poco más segura es iniciar el PC con un liveCD de Linux, montar el disco afectado, crear un script ( fixground.sh) con el siguiente contenido y ejecutarlo desde el terminal sobre el disco montado:

#!/bin/bash (export LC_ALL=C find . -name '*.exe' -print0 | sed -Ez 's|/g([^/]*)$|/\1|' | sort -z | uniq -zd | sed -z 'h;s|.*/|&g|;G' | xargs -r0n2 echo mv)El "echo" al final nos muestra en pantalla qué archivos ejecutables (.exe) se van a reemplazar. Entonces, si está de acuerdo con los cambios, elimine "echo" en la línea

xargs -r0n2 echo mv, quedando xargs -r0n2 echo mv y corra nuevamente el script. Lo malo de este script es que no restablece los atributos originales del ejecutable comprometido por el malware, aunque se puede solucionar comparando dichos atributos con los de un sistema limpio. Existen herramientas que nos pueden ayudar a identificar y cambiar los atributos, como ExifTool o el script ntfs_attr , pero es una tarea bastante dispendiosa.

En resumidas cuentas, para el usuario común, el antivirus sigue siendo la alternativa "más cómoda" para eliminar este malware... si tiene suficiente paciencia. Pero elija bien, ya que muchos antivirus lo eliminan, pero son escasos los que restauran el ejecutable afectado a su estado original.

Post a Comment