Isolation

Recientemente, en una conferencia de seguridad en España, el ingeniero Pau Oliva (nuestro respeto por su gran trabajo) automatizó el proceso de spoofing con un script, válido por el momento para android y linux ipv4 (aunque suponemos que próximamente lo sacará para Windows e ipv6).

La idea original del script es " saltarse los pay-wall de los hotspot" usando la técnica de spoofing, que no es más que escanear el hotspot, buscar usuarios válidos y suplantar su ip/mac, sin embargo esto puede ser aplicable a cualquier red que tengamos acceso.

La idea original del script es " saltarse los pay-wall de los hotspot" usando la técnica de spoofing, que no es más que escanear el hotspot, buscar usuarios válidos y suplantar su ip/mac, sin embargo esto puede ser aplicable a cualquier red que tengamos acceso.

Nota: Recomendamos la lectura del post Revisando hotspot-bypass de @pof donde se corrigen algunas cosas de este script.

¿Cómo nos protegemos de esta barbarie?

No existe una regla de oro, sin embargo, al finalizar la exposición, Pau Oliva explica (aunque muy someramente) cómo contrarrestar el spoofing, a nivel de hardware, con una técnica llamada Isolation.

Si bien este asunto tiene algunos años a cuestas, incluso ya existían antecedentes (como el túnel DNS, etc), a la fecha hay pocas soluciones efectivas para enfrentar esta problemática y no fue hasta hace poco que algunos fabricantes de hardware decidieron incorporarle a sus dispositivos funcionalidades para mitigar este ataque (que tiene muchas facetas), como son los modos Isolation (Client Isolation, AP Isolation, Vlan client insolation, Cisco PSPF, etc.)

¿Qué se busca con el modo Isolation?

Simple; evitar precisamente que alguien escanee nuestra red y se haga con la dupla mac/ip de un usuario legítimo y lo clone para acceder ilegalmente. Sin embargo, al ser términos relativamente nuevos, es común encontrar confusión (e incluso afirmaciones de que AP y Client Isolation es lo mismo), por tanto lo primero es esclarecerlos.

¿Cómo nos protegemos de esta barbarie?

No existe una regla de oro, sin embargo, al finalizar la exposición, Pau Oliva explica (aunque muy someramente) cómo contrarrestar el spoofing, a nivel de hardware, con una técnica llamada Isolation.

Si bien este asunto tiene algunos años a cuestas, incluso ya existían antecedentes (como el túnel DNS, etc), a la fecha hay pocas soluciones efectivas para enfrentar esta problemática y no fue hasta hace poco que algunos fabricantes de hardware decidieron incorporarle a sus dispositivos funcionalidades para mitigar este ataque (que tiene muchas facetas), como son los modos Isolation (Client Isolation, AP Isolation, Vlan client insolation, Cisco PSPF, etc.)

¿Qué se busca con el modo Isolation?

Simple; evitar precisamente que alguien escanee nuestra red y se haga con la dupla mac/ip de un usuario legítimo y lo clone para acceder ilegalmente. Sin embargo, al ser términos relativamente nuevos, es común encontrar confusión (e incluso afirmaciones de que AP y Client Isolation es lo mismo), por tanto lo primero es esclarecerlos.

Isolation Mode (Aislamiento)

Client Isolation Mode: Limits the clients to communicate only with the AP and not with other wireless clients (usually set on hotspots) /

Modo de aislamiento de cliente: limita a los clientes a comunicarse solo con el AP y no con otros clientes inalámbricos (generalmente configurados en puntos de acceso)

AP Isolation Mode: Creates a separate virtual network for your wireless network. When this feature is enabled, each of your wireless client will be in its own virtual network and will not be able to communicate with each other. You may want to utilize this feature if you have many guests that frequent your wireless network /

Modo de aislamiento de AP: crea una red virtual separada para su red inalámbrica. Cuando esta función está habilitada, cada uno de sus clientes inalámbricos estará en su propia red virtual y no podrá comunicarse entre sí. Es posible que desee utilizar esta función si tiene muchos invitados que frecuentan su red inalámbrica

| Ap Isolation (Cortesía de HowToGeek) |

Como simplifican en el portal Bandaancha.eu: " AP isolation es para que no intercambie datos con otros AP y Client Isolation es para que los clientes no intercambien datos entre si".

En la imagen al comienzo de este post, podemos apreciar la configuración de un AP Rocket M2 de Ubiquiti, con la opción "Client Isolation".

Vlan Isolation Mode

También existen otras soluciones anti-spoofing, que consisten en crear redes vlan (o subredes) que en síntesis permiten independizar unas redes de otras. Por ejemplo sin creamos un puentes virtuales vlan en cada una entrada del switch, ninguna de estas redes creadas podrán verse entre sí con la función isolation activada en la vlan, sin embargo este es un tema mucho más complejo que no abordaremos en este post, porque consideramos que no es transparente en todo tipo de redes, en especial para redes medianas y pequeñas (pymes) y en ocasiones crea más problemas de los que soluciona.

Desventajas del Modo Isolation

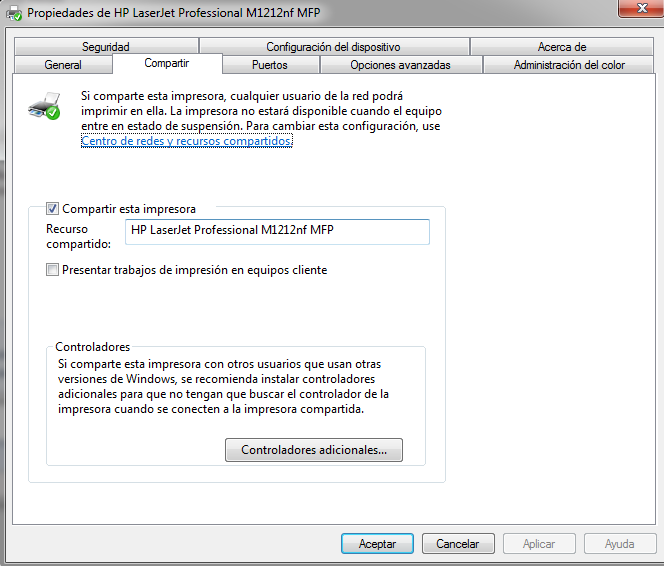

Desafortunadamente, en el modo 'Client Isolation' (que es el que más afecta dentro de una red local) en los dispositivos comerciales actuales WiFi no existe una opción para seleccionar a criterio del administrador IT los clientes que queremos "isolar", y al habilitar esta opción ('enable'), todos los terminales conectados al AP serán "isolados", por lo tanto, si alguno comparte una carpeta o una impresora usb, los usuarios no podrán imprimir ni acceder a los recursos compartidos entre ellos. Tampoco podrá imprimir en impresoras conectadas en red, ya que ningún dispositivo se podrá ver entre sí.

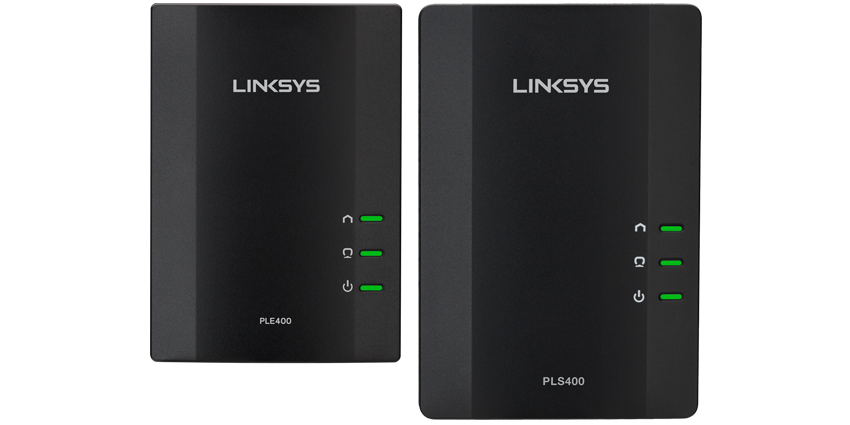

Entonces, para el caso de las carpetas compartidas públicas o privadas se recomienda centralizarlas en un servidor (preferentemente con samba-linux), al igual que las impresoras, ya sea por cable usb, utp con rj45, wifi, servidor de impresión usb2ethernet rj45 ( print-server), Power Line Communications (PLC), etc.

Consideraciones

Ni los modos isolation ni un firewall garantizan en un 100% frenar los ataques spoofing y sus variantes, por lo que se recomienda acciones adicionales, como la supervisión constante de nuestra red, revisar los logs del sistema, amarrar host+ip+mac, no permitir tráfico de la misma mac por diferentes puertos del switch, política de DROP por default, proteger los AP contra la captura de paquetes (podemos usar nmap para la supervisión, siempre que cumpla algunos requisitos), poner alarmas en tiempo real para vigilar el tráfico, establecer cuotas y permisos para cada terminal, proteger la tabla ARP (estática) y todas aquellas medidas de nivel paranoico que se les ocurran ( tal vez volvernos paranoicos sea el único que nos ponga a salvo).

Vlan Isolation Mode

También existen otras soluciones anti-spoofing, que consisten en crear redes vlan (o subredes) que en síntesis permiten independizar unas redes de otras. Por ejemplo sin creamos un puentes virtuales vlan en cada una entrada del switch, ninguna de estas redes creadas podrán verse entre sí con la función isolation activada en la vlan, sin embargo este es un tema mucho más complejo que no abordaremos en este post, porque consideramos que no es transparente en todo tipo de redes, en especial para redes medianas y pequeñas (pymes) y en ocasiones crea más problemas de los que soluciona.

Desventajas del Modo Isolation

| Impresora usb compartida |

Entonces, para el caso de las carpetas compartidas públicas o privadas se recomienda centralizarlas en un servidor (preferentemente con samba-linux), al igual que las impresoras, ya sea por cable usb, utp con rj45, wifi, servidor de impresión usb2ethernet rj45 ( print-server), Power Line Communications (PLC), etc.

| Linksys PLSK400 Power Line Communications (PLC) |

Ni los modos isolation ni un firewall garantizan en un 100% frenar los ataques spoofing y sus variantes, por lo que se recomienda acciones adicionales, como la supervisión constante de nuestra red, revisar los logs del sistema, amarrar host+ip+mac, no permitir tráfico de la misma mac por diferentes puertos del switch, política de DROP por default, proteger los AP contra la captura de paquetes (podemos usar nmap para la supervisión, siempre que cumpla algunos requisitos), poner alarmas en tiempo real para vigilar el tráfico, establecer cuotas y permisos para cada terminal, proteger la tabla ARP (estática) y todas aquellas medidas de nivel paranoico que se les ocurran ( tal vez volvernos paranoicos sea el único que nos ponga a salvo).

Post a Comment